면책 조항

이 블로그에는 민감한 정보가 포함되어 있습니다. 그러나 이 정보는 일부 공개적으로 알려져 있기 때문에 모든 정보를 삭제하지 않기로 결정했습니다. 공격의 간단성과 사용자 상호작용이 필요하지 않는 사실 때문에 모든 사용자가 즉시 시스템을 패치하도록 촉구하고 있습니다.

2023년 3월 14일, 마이크로소프트는 Microsoft Outlook의 권한 상승 취약점(CVE-2023-23397)에 대한 보안 패치를 공개했습니다.

특수하게 만들어진 이메일은 Outlook 클라이언트에 의해 검색 및 처리될 때 취약점을 자동으로 유발시킬 수 있습니다. 이러한 이메일은 미리보기 창에서 이메일이 볼 수 있기 전에 악용될 수 있으며, 공격자는 대상 장치가 공격자가 제어하는 서버에 인증하도록 강제하여 자격 증명 해시를 도용할 수 있습니다.

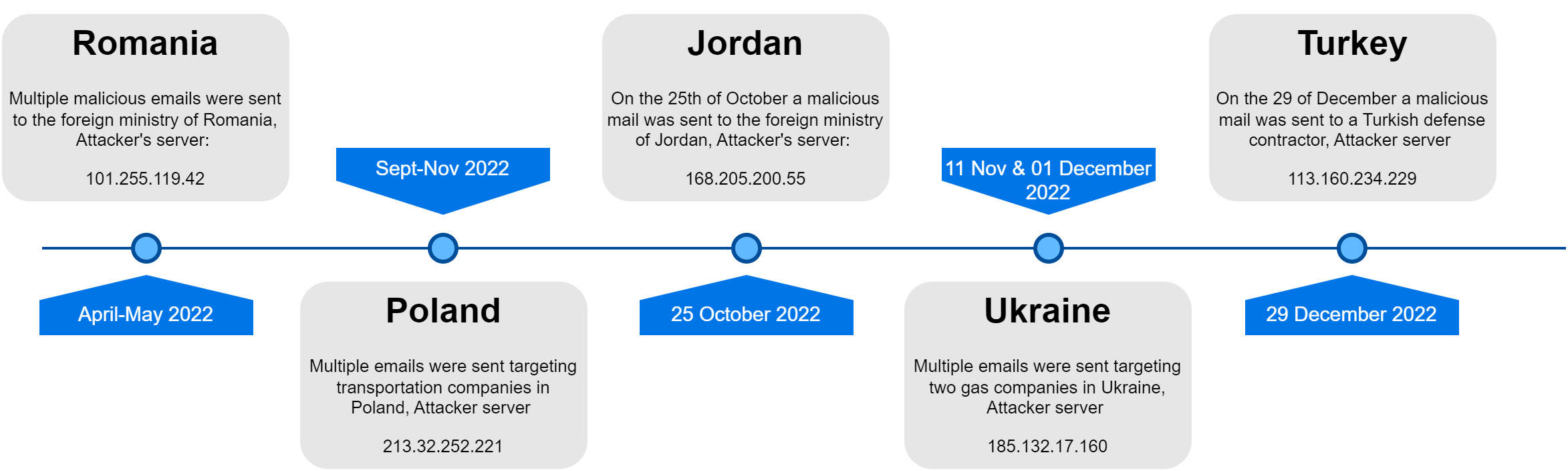

우크라이나 컴퓨터 긴급 대응 팀(CERT-UA)은 이 취약점을 마이크로소프트에 보고했습니다. 마이크로소프트의 위협 인텔리전스에 따르면, 러시아 기반의 위협 주체는 2022년 4월부터 12월까지 유럽의 여러 정부, 군사, 에너지 및 교통 기관을 대상으로 공격을 수행하는 데 이 취약점을 사용했습니다.

MDSec는 이미 이 공격의 POC를 시연했으며 보안 연구원 @KevTheHermit은 악성 이메일 공격 샘플을 발견했습니다.

딥 인스팩트 위협 연구소는 CERT-UA가 보고한 가능한 공격을 포함하여 이 취약점을 악용하는 추가 샘플을 발견했습니다.

샘플은 다섯 가지 서로 다른 클러스터로 그룹화 할 수 있습니다. 아래는 공격의 타임라인입니다:

가능성 있는 행위자

마이크로소프트는 이 공격을 러시아 기반의 위협 행위자에게 귀속했습니다. 루마니아, 폴란드 및 우크라이나를 대상으로 한 공격은 러시아의 이해관계와 일치하고, 요르단과 터키를 대상으로 한 공격은 다른 위협 행위자와 관련이 있을 수 있습니다.

이 NTLM 수확을 유발하는 공격 벡터는 2020년 이란 위협 행위자에 의해 관찰되었습니다. 또한 러시아와 이란은 사이버 협력 협약을 체결했습니다.

이전에 요르단 외무부는 이란 위협 행위자의 대상이 되었으며, 이는 취약점이 이란인들과 공유되었을 수 있다는 것을 나타낼 수 있습니다.

NTLM 수확은 해시 릴레이 공격이나 오프라인 패스워드 크래킹에 사용될 수 있으며, 이는 공격자가 공격 대상 조직에 사전 액세스 권한을 가지고 있거나 다중 인증을 필요로 하지 않는 원격 인증 서비스에 대한 지식을 가지고 있는 것을 나타냅니다.

위협 사냥

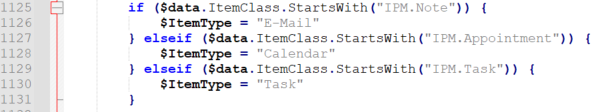

마이크로소프트는 PowerShell 스크립트를 제공(https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/)하여 취약성을 포함한 잠재적으로 악성적인 메시지를 후행적으로 검색할 수 있습니다. 이 스크립트는 노트, 약속, 작업 세 가지 유형의 메시지를 찾습니다.

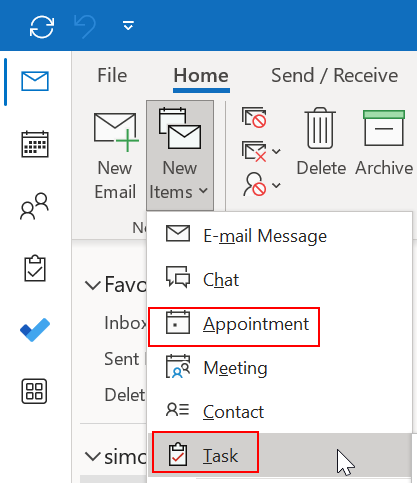

이는 해당 유형의 메시지 중 어느 하나가 취약점을 유발할 수 있다는 것을 나타낼 수 있습니다. Outlook을 사용하는 경우, 일부 유형에 대해 익숙할 수 있습니다.

MDSec는 자신들의 POC에서 "약속" 메시지를 사용했지만, 실제 공격에서는 "작업" 메시지가 사용되었습니다.

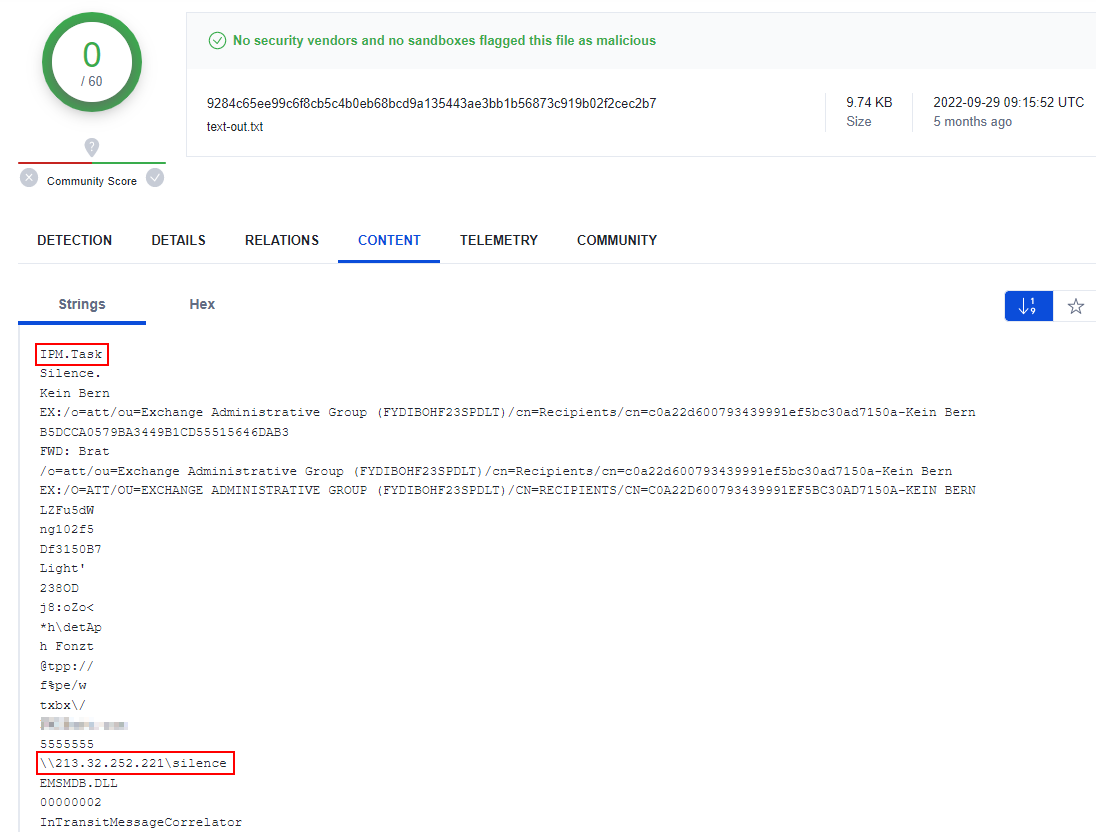

다음 쿼리를 VirusTotal에서 사용하여 취약점이 포함 된 의심스러운 이메일을 찾았습니다. "content:{490050004d002e005400610073006b00} tag:outlook"

이메일에 UNC 경로가 포함 된 경우, 이는 취약성을 사용하는 악성 작업을 나타냅니다.

그러나 우리는 위의 쿼리에서 찾을 수 없는 9월 기간에 폴란드 대상에게 보낸 이메일에서 잔류정보를 발견했습니다.

결론

2022년 4월부터 공격의 증거를 발견했지만, 더 이른 시기에 이를 악용할 가능성이 있습니다.

우리가 사용한 것은 공개적으로 제공되는 데이터 뿐이므로, 실제 공격 대상의 범위는 훨씬 더 크다는 것을 고려해야 합니다.

마이크로소프트는 공격을 러시아 기반 위협 행위자로 규정했지만, 공개적인 증거는 다른 위협 행위자도 이 취약점을 이용했을 가능성을 보여줍니다.

이 공격은 사용자의 상호 작용이 필요하지 않기 때문에, Outlook 응용 프로그램을 사용하는 모든 사용자는 가능한 한 빨리 시스템을 패치하도록 권장합니다.

또한, 마이크로소프트에서 제공하는 PowerShell 스크립트를 실행하여 교환 서버에서 후행적으로 악성 이메일을 찾는 것을 제안합니다.

IOCs

24.142.165[.]2

101.255.119[.]42

113.160.234[.]229

168.205.200[.]55

181.209.99[.]204

185.132.17[.]160

213.32.252[.]221

자료출처 : CVE-2023-23397: Exploitations in the Wild – What You Need to Know | Deep Instinct